Unos hackers se aprovecharon de un fallo de día cero para robar en los cajeros automáticos de bitcoin de General Bytes

El fabricante de cajeros automáticos de bitcoin, General Bytes, vio comprometidos sus servidores mediante un “zero-day attack” o ataque de día cero el 18 de agosto, que permitió a los hackers convertirse en administradores por defecto y modificar la configuración para que todos los fondos se transfirieran a su dirección de monedero.

No se ha revelado la cantidad de fondos robados ni el número de cajeros automáticos comprometidos, pero la empresa ha aconsejado urgentemente a los operadores de cajeros automáticos que actualicen su software.

El hackeo fue confirmado por General Bytes el 18 de agosto, que posee y opera 8,827 cajeros automáticos de bitcoin a los que se puede acceder en más de 120 países. La empresa tiene su sede en Praga (República Checa), donde también se fabrican los cajeros. Los clientes de los cajeros pueden comprar o vender más de 40 monedas.

La vulnerabilidad ha estado presente desde que las modificaciones del hacker actualizaron el software del CAS a la versión 20201208 el 18 de agosto.

La empresa ha instado a los clientes a que se abstengan de utilizar sus servidores de cajeros automáticos de General Bytes hasta que actualicen su servidor a la versión del parche 20220725.22, y 20220531.38 para los clientes que funcionan con 20220531.

También se ha aconsejado a los clientes que modifiquen la configuración del cortafuegos de su servidor para que solo se pueda acceder a la interfaz de administración del CAS desde direcciones IP autorizadas, entre otras cosas.

Antes de reactivar los terminales, General Bytes también ha recordado a los clientes que deben revisar su “SELL Crypto Setting” para asegurarse de que los hackers no hayan modificado la configuración de forma que los fondos recibidos se transfieran a ellos (y no a los clientes).

General Bytes declaró que se habían realizado varias auditorías de seguridad desde su creación en 2020, en ninguna de las cuales se identificó esta vulnerabilidad.

Cómo se produjo el ataque

El equipo de asesores de seguridad de General Bytes declaró en el blog que los hackers llevaron a cabo un ataque de vulnerabilidad de día cero para obtener acceso al Crypto Application Server (CAS) de la empresa y extraer los fondos.

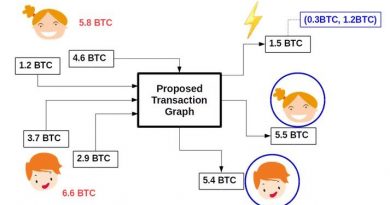

El servidor CAS gestiona todo el funcionamiento del cajero, que incluye la ejecución de la compra y venta de criptomonedas en los exchanges y qué monedas son compatibles.

La compañía cree que los hackers “escanearon en busca de servidores expuestos que se ejecutan en los puertos TCP 7777 o 443, incluidos los servidores alojados en el propio servicio de nube de General Bytes”.

A partir de ahí, los hackers se añadieron a sí mismos como administrador por defecto en el CAS, con el nombre de ‘gb’, y luego procedieron a modificar la configuración de ‘compra’ y ‘venta’ de tal manera que cualquier criptomoneda recibida por el cajero de bitcoin sería transferida a la dirección del monedero del hacker:

“El atacante fue capaz de crear un usuario administrador de forma remota a través de la interfaz administrativa del CAS mediante una llamada a la URL de la página que se utiliza para la instalación por defecto en el servidor y la creación del primer usuario de administración”.

Aclaración: La información y/u opiniones emitidas en este artículo no representan necesariamente los puntos de vista o la línea editorial de Cointelegraph. La información aquí expuesta no debe ser tomada como consejo financiero o recomendación de inversión. Toda inversión y movimiento comercial implican riesgos y es responsabilidad de cada persona hacer su debida investigación antes de tomar una decisión de inversión.

Sigue leyendo:

Las inversiones en criptoactivos no están reguladas. Es posible que no sean apropiados para inversores minoristas y que se pierda el monto total invertido. Los servicios o productos ofrecidos no están dirigidos ni son accesibles a inversores en España.