Un misterio multimillonario: Como la “víctima” de las altas comisiones en ETH se ha convertido en el centro de atención

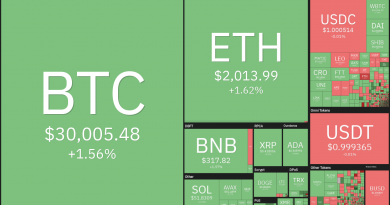

El tema más candente de Ethereum en junio hasta ahora han sido las misteriosas transacciones que implicaban el pago de millones de dólares como comisión para transferir pequeñas y medianas cantidades de Ether (ETH) – una actividad que normalmente no cuesta más de unas pocas docenas de centavos.

Los investigadores han logrado localizar a la posible víctima –un sospechoso exchange de criptomonedas de Corea del Sur– que sufrió un grave error o fue amenazada por hackers de manera muy sofisticada. Entonces, ¿cuáles son las principales teorías detrás de lo que pasó, y serán estos millones de dólares devueltos a su dueño después de todo?

¿Qué ha ocurrido?

Entre el 10 y el 11 de junio tuvo lugar una cadena de transacciones de Ether con comisiones anormalmente altas, en la que alguien parece haber pagado 2,6 millones de dólares para transferir Ether, lo que normalmente costaría alrededor de 0,50 dólares o unos pocos dólares incluso para transacciones extremadamente grandes. Y ocurrió tres veces.

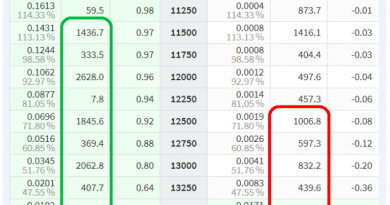

La primera transferencia tuvo lugar el 10 de junio cuando alguien movió 0,55 ETH, o alrededor de 140 dólares, y pagó más de 2,6 millones de dólares en precios de GAS por ella. Dentro de las 24 horas siguientes, se hizo una segunda transacción de la misma cartera, gastando exactamente la misma cantidad – $2.6 millones – en comisiones, esta vez para enviar 350 ETH.

Curiosamente, hubo una tercera transferencia anormal alrededor de ese tiempo, aunque vino de una dirección diferente de la cartera y parece ser un incidente aislado. Esa transacción implicó que se pagaran 2.310 ETH en comisiones – o aproximadamente 500.000 dólares – por la transferencia de 3.221 ETH.

El propietario de esa última cartera se puso en contacto con F2Pool, el consorcio minero que procesó dicha transacción, y logró demostrar que había sufrido un “ataque malicioso a su cartera de nodos”. Como resultado, F2Pool decidió devolver el 90% del precio del gas en ETH al propietario original y utilizar el 10% restante para patrocinar un período de una semana de costo cero de minería de ETH.

La historia detrás de las dos primeras transacciones, sin embargo, parece ser mucho más complicada.

¿Comisiones intercambiadas?

Los remitentes de ETH pueden fijar manualmente las tarifas de sus transacciones para que se procesen más rápido, aunque la mayoría de las carteras de criptomonedas sugieren una comisión calculada automáticamente que rara vez supera varios dólares en ETH, lo que evita que los usuarios paguen en exceso. Por lo tanto, la comunidad de criptomonedas asumió inicialmente que la transacción del 10 de junio fue un error honesto pero muy costoso.

“Casi seguro que intercambiaron la comisión con la cantidad a enviar”, tuiteó el fundador del protocolo Blockchain de AVA Labs y el profesor de la Universidad de Cornell, Emin Gün Sirer. El cofundador de Ethereum, Vitalik Buterin, pronto estuvo de acuerdo en que era “definitivamente un error”. También mencionó una actualización del protocolo que “reduciría” la necesidad de establecer cuotas manuales: “Espero que el EIP 1559 reduzca en gran medida el porcentaje de veces que cosas como estas sucedan al reducir la necesidad de que los usuarios traten de establecer las tasas manualmente”.

Del mismo modo, el grupo de ETH de Bitfly, que procesó la segunda transacción misteriosa, pidió al remitente que se pusiera en contacto con ellos en relación con este accidente para resolverlo.

La teoría del chantaje

El 12 de junio, la empresa china de análisis PeckShield se presentó con una posible explicación. Según los investigadores, las comisiones multimillonarias podrían haber sido ejecutadas por hackers que buscan amenazar a un exchange de criptomonedas para que les pague un rescate. Según la teoría de PeckShield, los hackers obtuvieron un acceso limitado a las funciones operativas de la plataforma, lo que les permitió enviar transacciones a direcciones de la “lista blanca” y establecer enormes comisiones para mostrar su voluntad de quemar todos los fondos de la víctima. Vitalik Buterin pronto retweeteó el artículo, aparentemente de acuerdo con la nueva explicación:

“Los hackers capturaron un acceso parcial a la clave del exchange; no pueden hacer retiros pero pueden enviar [transacciones] sin efecto con cualquier precio del GAS. Así que amenazan con ‘quemar’ todos los fondos a través de [las comisiones por transacción] a menos que sean compensados”.

Hartej Sawhney, director general de la agencia de seguridad cibernética estadounidense Zokyo Labs, coincidió en que un hacker parece tener el control operativo de un exchange “y no está robando las llaves privadas, sino fijando altas comisiones de minería en grandes transacciones“.

Notablemente, algunos expertos encuentran la teoría del chantaje improbable. Hablando con Cointelegraph, Alex Manuskin, un investigador Blockchain en la empresa de wallet de criptomonedas ZenGo de Tel Aviv, argumentó que la hipótesis del chantaje “requiere algunas circunstancias muy peculiares para que sea posible“. Según Manuskin, lo más probable es que la cuenta hackeada cambie su comportamiento después de darse cuenta de que fue hackeada, mientras que la dirección, no obstante, siguió recibiendo y enviando transacciones: “Si los hackers controlaban la clave, ¿por qué ellos [la parte hackeada] continuaron operando el servicio como de costumbre?“.

Viktor Bunin, especialista en protocolo de la empresa de infraestructura Blockchain y miembro de la Asociación Libra BisonTrails también dijo que la teoría del chantaje “no parece realista” en una conversación con Cointelegraph: “Si se tratara de una situación de chantaje, uno esperaría que dejara de recibir dinero“.

En opinión de Bunin, es probable que las transacciones fueran causadas por “un fallo en su bot o en la lógica comercial que rastrea esas direcciones“. Él elaboró: “El precio del gas fue idéntico y muy específico en ambas transacciones, lo que es muy poco probable por un error de tipeo.” Según Bunin, la dirección de la billetera podría pertenecer a un exchange que no quiere presentarse y admitir que tiene una brecha de seguridad de este tamaño:

“Un exchange sufriría demasiado daño de reputación al cometer tan enormes errores porque esto expondría las deficiencias de su sistema, los convertiría en un objetivo para los hackers, y los usuarios no querrían mantener sus activos con ellos. Esto sería devastador, por lo que podrían haber elegido comerse la pérdida”.

Rod Hsu, cofundador de la plataforma de criptomonedas Coincurve, con sede en el Canadá, sugirió que la dirección en cuestión podría haberse establecido específicamente para las actividades de blanqueo de dinero. Cree que se hizo un cierto grado de intervención manual o anulación de la cartera que aparentemente se utilizó como dirección de depósito. Continuó añadiendo: “La cartera de origen tiene un patrón muy consistente de precio del gas usado (60 GWei) pero de repente se paga esta increíblemente alta tarifa de gas, no una sino dos veces“.

Como nadie se había presentado reclamando la conexión con las transacciones con pruebas adecuadas en el momento en que Cointelegraph habló con Hsu, asumió que “esto puede haber sido un acto de lavado de monedas a través de la red con la posibilidad de que este grupo tenga algún control del bloque en esos pools de minería”.

Del mismo modo, Sawhney le dijo a Cointelegraph que “es muy improbable que se trate de un error de tipeo”, explicando más adelante: “Apostaría que el dueño de la dirección contactó con los pools mineros dado que esta noticia ha sido ampliamente difundida en los medios de comunicación chinos e ingleses“.

Los nuevos hallazgos

Según los últimos descubrimientos de PeckShield, la dirección de la billetera pertenece a un exchange de criptomonedas peer-to-peer con base en Corea del Sur recientemente lanzado, llamado Good Cycle, que puede actuar como fachada para un esquema Ponzi. Los investigadores hicieron un depósito a Good Cycle y observaron que la transacción aparecía en la misma dirección de la billetera que envió dos de las tres transacciones sospechosas descritas anteriormente.

El cofundador de PeckShield, Jeff Liu, explicó cómo se las arreglaron para encontrar al dueño de la cartera para Cointelegraph: “Usando nuestras herramientas y datos encontramos las pistas, y fue verificado registrando manualmente una cuenta en el sitio de Good Cycle”.

Además, el informe subrayó que la seguridad del exchange parece deslucida. Por ejemplo, Good Cycle ni siquiera utiliza el protocolo HTTPS cifrado para su sitio web. Liu señala que la operación de Corea del Sur podría ser una estafa: “Good Cycle parece ser un sitio de estafa, Esquema Ponzi para ser exactos, aunque este incidente no parece ser parte de la estafa“.

Liu aclaró que aunque todavía no está claro si Good Cycle fue atacado o perdió fondos por accidente, “ellos son la víctima en este incidente, en el sentido de que pagaron la enorme comisión por transacción“.

Según un anuncio de Good Cycle compartido por PeckShield, la plataforma describió sufrir un hackeo, deteniendo posteriormente las retiradas y haciendo una “actualización de seguridad”. Según un informe de los medios de comunicación surcoreanos, Good Cycle reveló que “el hacker atacó varias veces a Good Cycle e hizo 3 documentos de identidad falsos para evitar depósitos y retiros”.

El exchange tiene una presencia limitada en los medios sociales y parece no tener datos de contacto en su sitio web. Según los vídeos subidos por un usuario de YouTube que se identifica como “el líder” de la empresa de criptomonedas surcoreana Karatbars (que ha sido señalada como un posible esquema piramidal), Good Cycle es un negocio “basado en el exchange” que atrae a los clientes para que se unan como miembros.

¿Qué pasó con Good Cycle?

A pesar de los recientes descubrimientos y de un anuncio de Good Cycle, las transacciones con comisiones extremadamente sobrevaloradas siguen siendo un misterio, dice Liu, “En realidad no podemos estar seguros de lo que ha sucedido exactamente“. Lo que sí sabemos es que Good Cycle pagó enormes comisiones por transacción, ya sea porque alguien los atacó, o algún error de su parte”.

Good Cycle parece haber confirmado que fue atacado, ya que el 17 de junio, la central envió dos transacciones a Ethermine y SparkPool con un mensaje que dice: “Yo soy el remitente”. Notablemente, sucedió después de que PeckShield derrocara a Good Cycle como la víctima potencial. Los expertos se están rascando la cabeza sobre por qué los fondos no pudieron ser movidos antes. Manuskin se lo dijo a Cointelegraph:

“Este es el eslabón perdido en la teoría de un ransomware. Si el servicio todavía tenía la custodia de la llave, podrían haber contactado a los mineros antes, así como mover los fondos como lo hicieron.”

Parece que Good Cycle ha incumplido los dos plazos fijados por Ethermine y Sparkpool. “Ahora los fondos ya han sido distribuidos por los pools mineros, así que no serán devueltos a la cuenta“, afirmó Manuskin. De hecho, el 15 de junio, cuatro días después de que se produjeran las misteriosas transacciones, el consorcio de Etheremine anunció la decisión de distribuir la cuota a sus mineros, explicando que nadie se había acercado a ellos afirmando ser el propietario. SparkPool estaba programado para hacer lo mismo el 16 de junio. Cointelegraph se puso en contacto con ambos pools para confirmar que habían distribuido las comisiones antes de que se les acercara Good Cycle, pero no recibió respuesta hasta el momento de la publicación.

Si fue un error, significa que la víctima sólo notó la discrepancia cuatro días después de perder millones de dólares, añadió Manuskin. En consecuencia, si Good Cycle fue atacado por hackers, parece que sólo recientemente han podido recuperar el control de su servidor, según Manushkin: “Ambos casos sugieren un completo desprecio por los fondos, y la seguridad operacional básica, por lo que cualquiera de las dos [teorías] es todavía posible“.

Sin embargo, parece que Good Cycle ha vuelto a lo que hacía antes de perder millones de dólares. Alrededor de la misma época en que el exchange de Corea del Sur se acercó a los pools mineros con el mensaje “Yo soy el remitente“, trasladó los fondos restantes -alrededor de 18.000 ETH, o más de 4 millones de dólares- a una nueva dirección.

Sigue leyendo: