Las criptomonedas no tienen la culpa de los ataques de ransomware

Recientemente, el “gas” ha sido un tema candente en las noticias. En los medios de comunicación sobre las criptomonedas, ha sido sobre las tarifas de los mineros de Ethereum. En los medios de comunicación convencionales, ha sido sobre la gasolina de toda la vida, incluyendo la falta de ella a corto plazo en la Costa Este, debido a un supuesto ataque de ransomware DarkSide al sistema Colonial Pipeline, que proporciona el 45% del suministro de diésel, gasolina y combustible para aviones de la Costa Este.

En los casos de ransomware, generalmente vemos la repetición de un ciclo típico: inicialmente, la atención se centra en el ataque, la causa raíz, las consecuencias y los pasos que las organizaciones pueden tomar para evitar nuevos ataques en el futuro. Luego, el enfoque a menudo comienza a girar hacia las criptomonedas y cómo su anonimato percibido ayuda a aumentar los ataques de ransomware, inspirando a más ciberdelincuentes a ingresar al juego.

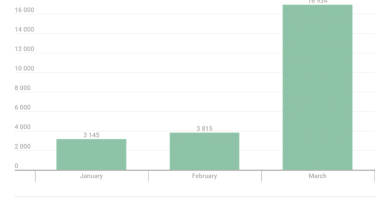

Sin embargo, al observar la imagen macro de los ataques de ciberseguridad, vemos algunas tendencias que han ido surgiendo. Por ejemplo, las pérdidas por ciberataques crecieron un 50% entre 2018 y 2020, y las pérdidas globales ascendieron a más de un billón de dólares. Es una conclusión inevitable que habla de la omnipresencia de las vulnerabilidades de seguridad disponibles para explotar.

El aumento de los delitos cibernéticos también se ve impulsado por la disponibilidad de malware nuevo y listo para usar, que se encuentra fácilmente en la web oscura para aquellos con poca habilidad, pero que aún desean beneficiarse de las oportunidades de dinero gratis que presentan las organizaciones no seguras. Es importante destacar que los propios delincuentes han seguido evolucionando sus estrategias para evadir las tácticas, técnicas y procedimientos de seguridad defensiva (TTP) para garantizar que puedan seguir siendo rentables. Si la criptomoneda ya no fuera una opción viable de pago, los atacantes casi con certeza cambiarían a un enfoque de pago diferente. La idea de que simplemente dejarían de atacar a estas organizaciones sin criptomonedas desafía la credulidad.

La “causa raíz”, si se quiere, de estos sucesos no es el método de pago utilizado para recompensar a los delincuentes, sino las brechas de seguridad que les permitieron vulnerar la empresa y, obviamente, el hecho de que haya delincuentes cometiendo estos delitos.

Con la propia tendencia del ransomware (y dentro del ataque DarkSide), vemos demostrado este modus operandi siempre cambiante. En los primeros días del ransomware, era relativamente sencillo: un ciberatacante encuentra una forma de entrar en la empresa, la mayoría de las veces a través de un ataque de ingeniería social, como un correo electrónico de phishing o un protocolo de escritorio remoto no seguro, y cifra los archivos de la víctima. La víctima paga el rescate a través de una transferencia bancaria o criptomonedas y, en la mayoría de los casos, obtiene la clave de descifrado, que normalmente (pero no siempre) descifra los archivos. Otra alternativa es que la víctima decida no pagar y restaure sus archivos desde una copia de seguridad o simplemente acepte la pérdida de sus datos.

Tácticas del ciberataque

Hacia finales de 2019, más empresas se prepararon con estrategias de copia de seguridad para hacer frente a estas amenazas y se negaron a pagar. Los actores de ransomware, como el grupo de ransomware Maze, surgieron, evolucionaron y cambiaron de táctica. Comenzaron a filtrar datos y a extorsionar a sus víctimas: “Paga, o también publicaremos los datos sensibles que te hemos robado”. Esto incrementó en gran medida los costes de un ataque de ransomware, convirtiéndolo efectivamente de un problema de la empresa a un evento de notificación, que requiere el descubrimiento de datos, incluso más asesoría legal y el escrutinio público, al tiempo que demuestra la determinación del atacante para encontrar formas de evitar los impedimentos para el pago. (DarkSide, que se cree que fue el grupo que estuvo detrás del ataque a Colonial Pipeline, es un grupo extorsionador). Otra tendencia, citada en el informe anterior, es el aumento de la selección de las víctimas, buscando a aquellas que pueden pagar cantidades de dinero más elevadas, así como a las que tienen datos que no les gustaría que se compartieran públicamente.

Los ciberatacantes seguirán evolucionando sus tácticas mientras haya alguien o alguna organización a la que atacar; lo llevan haciendo desde los primeros días de la ciberdelincuencia. Antes de las criptomonedas e incluso de la ciberdelincuencia, teníamos el lanzamiento de dinero en efectivo en una bolsa por la noche y las transferencias bancarias como opciones para los pagos anónimos a los delincuentes. Seguirán encontrando formas de cobrar, y los beneficios de las criptomonedas, como la libertad financiera, la resistencia a la censura, la privacidad y la seguridad del individuo, superan con creces el inconveniente de su atractivo para los delincuentes, que pueden encontrar su conveniencia. Desprestigiar las criptomonedas no eliminará el delito.

Puede ser difícil, incluso (probablemente) imposible, tapar todas las brechas de seguridad en la empresa. Pero con demasiada frecuencia se omiten aspectos fundamentales de la seguridad, como la aplicación periódica de parches y la formación en materia de seguridad, que contribuyen en gran medida a reducir el riesgo de ransomware. Mantengamos la vista en el objetivo, la empresa, y no en el premio, las criptomonedas. De lo contrario, podríamos culpar al fiat de todos los demás delitos financieros.

Este artículo no contiene consejos ni recomendaciones de inversión. Cada movimiento de inversión y negociación implica un riesgo, los lectores deben realizar su propia investigación al tomar una decisión.

Los puntos de vista, pensamientos y opiniones expresados aquí pertenecen únicamente al autor y no reflejan ni representan necesariamente los puntos de vista y opiniones de Cointelegraph.

Michael Perklin es el director de seguridad de la información en ShapeShift, donde supervisa todas las prácticas de seguridad de productos, servicios y empresas, al tiempo que se asegura de que se adhieran o superen las mejores prácticas de la industria. Con más de una década de experiencia en blockchain y criptografía, lidera un equipo que garantiza que se empleen las mejores prácticas de seguridad utilizando metodologías específicas de ciberseguridad y blockchain. Perklin es el presidente del Consorcio de Certificación de Criptomonedas (C4), ha trabajado en varias juntas de la industria y es coautor del Estándar de Seguridad de Criptomonedas (CCSS), que es utilizado por cientos de organizaciones globales.

Sigue leyendo: