BlueNoroff tiene un nuevo malware para atacar a empresas cripto

BlueNoroff, el infame colectivo de hackers norcoreano responsable de una serie de ataques de phishing y ciberseguridad desde 2019, está atacando a las empresas de criptomonedas con un nuevo malware que afecta a los ordenadores con MacOS.

Según un informe de SentinelLabs, la operación de malware apodada “Hidden Risk” se distribuye a través de archivos PDF en múltiples etapas. Los actores de la amenaza utilizan titulares falsos de noticias y estudios legítimos del mercado de criptomonedas para atraer a individuos y empresas desprevenidos.

Una vez que el usuario descarga el archivo PDF, un PDF falso aparentemente legítimo se descarga y se abre, mientras que el malware se descarga como un archivo separado en el escritorio de MacOS en segundo plano.

Este paquete de malware contiene una serie de funciones diseñadas para dar a los hackers una puerta trasera para acceder remotamente al ordenador de la víctima y robar información sensible, incluyendo claves privadas de billeteras de criptoactivos y plataformas.

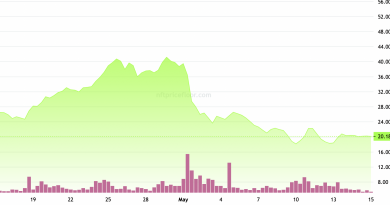

Mapa del exploit de BlueNoroff. Fuente: SentinelLabs

El FBI emite una advertencia sobre los hackers norcoreanos

El Buró Federal de Investigaciones de los Estados Unidos (FBI) ha emitido varias advertencias sobre BlueNoroff, el grupo de hackers más amplio Lazarus, y otros actores maliciosos con vínculos con el régimen norcoreano durante los últimos años.

En abril de 2022, la agencia de cumplimiento de la ley y la Agencia de Ciberseguridad e Infraestructura (CISA) sonaron la alarma y aconsejaron a las empresas de criptomonedas tomar medidas preventivas para mitigar los riesgos que suponen los grupos de hackers sancionados por el estado.

Tras la advertencia, BlueNoroff inició otra campaña de phishing en diciembre de 2022 dirigida a empresas y bancos. Los actores de la amenaza crearon más de 70 nombres de dominio fraudulentos diseñados para disfrazar a los hackers como firmas legítimas de capital riesgo para acceder a los ordenadores de las víctimas objetivo y robar fondos.

Más recientemente, en septiembre de 2024, el FBI reveló que el Grupo Lazarus una vez más utilizaba esquemas de ingeniería social para robar criptoactivos. El FBI explicó que los hackers se dirigieron a empleados de exchanges centralizados y firmas de finanzas descentralizadas con ofertas de trabajo fraudulentas.

El objetivo de la operación de phishing era construir relaciones con las víctimas objetivo y fomentar la confianza. Una vez que se estableció suficiente confianza, se dirigió a las víctimas a hacer clic en un enlace malicioso que se hacía pasar por pruebas de empleo y solicitudes, lo que comprometió sus sistemas y drenó los fondos de cualquier billetera en el escritorio.

Aclaración: La información y/u opiniones emitidas en este artículo no representan necesariamente los puntos de vista o la línea editorial de Cointelegraph. La información aquí expuesta no debe ser tomada como consejo financiero o recomendación de inversión. Toda inversión y movimiento comercial implican riesgos y es responsabilidad de cada persona hacer su debida investigación antes de tomar una decisión de inversión.

Las inversiones en criptoactivos no están reguladas. Es posible que no sean apropiados para inversores minoristas y que se pierda el monto total invertido. Los servicios o productos ofrecidos no están dirigidos ni son accesibles a inversores en España.