¿Por qué no deberíamos pagar un rescate a los ciberdelincuentes?

Check Point Software Technologies Ltd. (NASDAQ: CHKP) comenta sobre la reciente decisión del gobierno australiano de declarar ilegal pagar a los ciberdelincuentes en relación con los ataques de ransomware.

“La consideración del gobierno australiano de introducir una nueva legislación para hacer que los pagos de rescate sean ilegales podría hacer evolucionar las estrategias cibernéticas de las empresas para combatir las amenazas cibernéticas más prominentes”, dice Fernando de Falchi, Gerente de Ingeniería de Seguridad y Evangelista de Check Point Software Brasil.

Falchi señala que los ciberdelincuentes mejoran constantemente sus técnicas para aumentar la presión sobre los pagos de rescate. También se encontró que hay más familias de ransomware que usan el robo de datos y se dirigen a los socios o clientes de las empresas para obtener un rescate, además de los métodos tradicionales de encriptación de información valiosa robada, una técnica llamada triple extorsión.

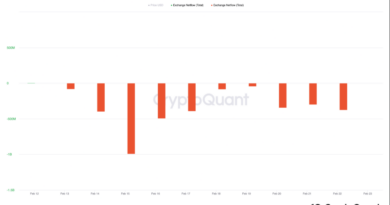

Los ciberataques no desaparecerán. De hecho, Check Point Research reveló recientemente que los ataques globales aumentaron un 28% en el período del tercer trimestre de 2022 en comparación con el mismo período de 2021, y Brasil mostró un aumento del 37% en comparación con el período del tercer trimestre de 2021. Las organizaciones en el país fueron atacadas 1484 veces por semana.

Además, el Informe de mitad de año de 2022 de Check Point Software nombró al ransomware como la principal amenaza para todas las organizaciones del mundo, debido a la sencilla razón de que los ciberdelincuentes han estado recaudando pagos de rescate. Esto, a su vez, crea un ciclo mortal que aumenta la motivación de los atacantes.

El ejecutivo de Check Point Software Brasil también recuerda que, si el ataque de ransomware tiene éxito y la organización se enfrenta a pagar el rescate o no, las empresas deben volver al comienzo del incidente y averiguar por qué ocurrió. Ya sea que hayan fallado los factores humanos o las tecnologías, será necesario volver a pasar por todos los procesos y repensar toda la estrategia para garantizar que nunca vuelva a ocurrir un incidente similar.

Sin embargo, uno nunca puede sentirse cómodo con el hecho de que de alguna manera se ha producido la recuperación de datos y considerar el incidente resuelto. “Las empresas deben recordar que incluso si se paga el rescate, no significa que los datos, o incluso parte de ellos, se descifrarán. Se conocen casos en los que los atacantes tienen errores en los códigos, de tal forma que la organización no puede recuperar los datos, aunque quisiera”, advierte Falchi.

Como tal, las siguientes recomendaciones ayudarán a minimizar el riesgo de que una empresa se convierta en la próxima víctima de ransomware:

-

Esté extremadamente atento los fines de semana y días festivos. La mayoría de los ataques de ransomware del año pasado ocurrieron los fines de semana o días festivos, cuando las organizaciones tienden a tardar más en responder a una amenaza.

-

Instale actualizaciones y parches regularmente. WannaCry afectó duramente a organizaciones de todo el mundo en mayo de 2017, infectando más de 200,000 computadoras en tres días. Sin embargo, un parche para la vulnerabilidad EternalBlue explotada estuvo disponible durante un mes antes del ataque. Las actualizaciones y los parches deben instalarse inmediatamente y configurarse automáticamente.

-

Instale antiransomware. La protección antiransomware vigila cualquier actividad inusual, como abrir y cifrar grandes cantidades de archivos, y si se detecta algún comportamiento sospechoso, la herramienta puede reaccionar de inmediato y evitar daños masivos.

- La educación es parte esencial de la protección. Muchos ataques cibernéticos comienzan con un correo electrónico dirigido que no contiene malware pero utiliza técnicas de ingeniería social para intentar que el usuario haga clic en un enlace peligroso. Por lo tanto, la educación del usuario es una de las partes más importantes de la seguridad.

-

Los ataques de ransomware no comienzan con ransomware, así que tenga cuidado con otros códigos maliciosos como Trickbot o Dridex que se infiltran en las organizaciones y preparan el escenario para un ataque de ransomware posterior.

-

La copia de seguridad y el archivo de datos son fundamentales. Si algo sale mal, los datos deben recuperarse fácil y rápidamente. Es imperativo realizar copias de seguridad de manera constante, incluso automáticamente en los dispositivos de los empleados, y no depender de ellos para recordar activar la copia de seguridad ellos mismos.

-

Limite el acceso sólo a la información y segmento necesarios. Si la empresa quiere minimizar el impacto de un ataque potencialmente exitoso, es importante asegurarse de que los usuarios sólo tengan acceso a la información y los recursos que absolutamente necesitan para hacer su trabajo. La segmentación minimiza el riesgo de que el ransomware se propague sin control a través de la red corporativa al evitar el movimiento lateral de las amenazas dentro de una organización. Lidiar con las consecuencias de un ataque de ransomware en un sistema puede ser difícil, pero reparar el daño después de un ataque en toda la red es mucho más desafiante. La idea aquí es dividir la red de la empresa para poder contener las amenazas, limitando así su alcance.

Aclaración: La información y/u opiniones emitidas en este artículo no representan necesariamente los puntos de vista o la línea editorial de Cointelegraph. La información aquí expuesta no debe ser tomada como consejo financiero o recomendación de inversión. Toda inversión y movimiento comercial implican riesgos y es responsabilidad de cada persona hacer su debida investigación antes de tomar una decisión de inversión.

Te puede interesar:

Las inversiones en criptoactivos no están reguladas. Es posible que no sean apropiados para inversores minoristas y que se pierda el monto total invertido. Los servicios o productos ofrecidos no están dirigidos ni son accesibles a inversores en España.