El hacker de Rari Fuse recibe una oferta de USD 10 millones por parte de Fei Protocol para devolver un botín de USD 80 millones

La plataforma de finanzas descentralizadas (DeFi) Fei Protocol ofreció una recompensa de USD 10 millones a un grupo de hackers en un intento de negociar y recuperar una parte importante de los fondos robados de varios grupos de Rari Fuse por valor de USD 79,348,385.61, casi USD 80 millones.

El sábado, Fei Protocol informó a sus inversores sobre un exploit en numerosos pools de Rari Capital Fuse, al tiempo que solicitaba a los hackers que devolvieran los fondos robados a cambio de una recompensa de USD 10 millones y un compromiso “sin preguntas”.

We are aware of an exploit on various Rari Fuse pools. We have identified the root cause and paused all borrowing to mitigate further damage.

To the exploiter, please accept a USD 10m bounty and no questions asked if you return the remaining user funds.

— Fei Protocol (@feiprotocol) April 30, 2022

Aunque las pérdidas exactas del exploit no se han dado a conocer oficialmente, el sistema de seguimiento del investigador de DeFi, BlockSec, detectó una pérdida de más de USD 80 millones, citando como causa principal una típica vulnerabilidad de reentrada. Aunque los bugs de reentrada han sido los principales culpables de muchos exploits dentro del ecosistema DeFi, el botín de USD 80 millones convierte al exploit de Fei Protocol en uno de los mayores hacks de reentrada de la historia.

Tras investigar más a fondo, el desarrollador de Rari, Jack Longarzo, ha revelado un total de seis pools vulnerables (8, 18, 27, 127, 144, 146, 156) que se han puesto en pausa temporalmente mientras se lleva a cabo una corrección interna. Al cierre de esta edición, los ingenieros de seguridad internos y externos de Rari se asociaron con el proveedor de servicios DeFi, Compound Treasury, para seguir investigando y neutralizar el hackeo.

El investigador de la cadena de bloques PeckShield, que aportó más información sobre el acontecimiento, redujo la vulnerabilidad a un fallo de reentrada, que permite a los hackers utilizar una función y realizar llamadas externas a otro contrato no fiable.

The old reentrancy bug bites again on Compound forks w/ USD 80M loss! This time, it re-enters via exitMarket()!!! https://t.co/NpC8AAZRXc

Watch out, all Compound forks in EVM-compliant chains. Get in touch with your auditors now or feel free to contact us if we can be of any help pic.twitter.com/M9JElTWMSd

— PeckShield Inc. (@peckshield) April 30, 2022

¡El viejo bug de la reentrada vuelve a picar en las bifurcciones de Compound con una pérdida de 80 millones de dólares! Esta vez, vuelve a entrar a través de exitMarket()!!

Cuidado, todas las bifurcaciones de Compound en las cadenas que cumplen con EVM. Pónganse en contacto con sus auditores ahora o no duden en ponerse en contacto con nosotros si podemos ser de ayuda

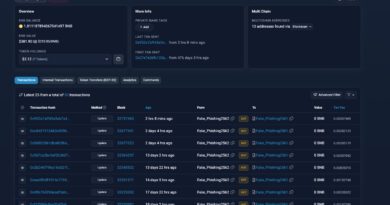

La plataforma de clasificación centrada en la seguridad CertiK dijo a Cointelegraph que el atacante ha enviado 5400 Ether (ETH), o USD 15,298,900 en el momento de escribir, a Tornado Cash y todavía tiene 22,672.97 ETH, o USD 64,245,245.43 en el momento de escribir, en su cartera. El ataque ha drenado los fondos del pool Rari, mientras que los pools Fei (Tribe, Curve) no se han visto afectados.

El año pasado, el 8 de mayo de 2021, Rari Capital fue víctima de un exploit de alto precio que estaba relacionado con la integración con Alpha Venture DAO, anteriormente Alpha Finance Lab. Al momento de redacción, no ha habido ningún anuncio oficial por parte del equipo de Fei Protocol sobre los resultados de su investigación.

A medida que la comunidad de criptomonedas atraviesa una batalla en constante evolución contra los hackers, numerosos proyectos y protocolos han decidido ampliar sus medidas de seguridad. Ronin Network y Sky Mavis revelaron sus planes para mejorar sus contratos inteligentes, tras el hackeo de USD 600 millones del mes pasado.

We have put together a postmortem regarding the Ronin exploit that occurred on March 23rd.

• Why it happened

• What we’re doing to make sure this never happens again

• Ronin bridge re-opening update https://t.co/FfwCtCG84E— Ronin (@Ronin_Network) April 27, 2022

Hemos elaborado un postmortem sobre el exploit Ronin que se produjo el 23 de marzo.

– Por qué ocurrió

– Qué estamos haciendo para asegurarnos de que esto no vuelva a ocurrir

– Actualización de la reapertura del puente Ronin

La Oficina Federal de Investigación (FBI) de Estados Unidos atribuyó el ataque al grupo de hackers Lazurus, con sede en Corea del Norte y patrocinado por el Estado, al tiempo que lanzó una advertencia a otras organizaciones de criptomonedas y blockchain.

Aclaración: La información y/u opiniones emitidas en este artículo no representan necesariamente los puntos de vista o la línea editorial de Cointelegraph. La información aquí expuesta no debe ser tomada como consejo financiero o recomendación de inversión. Toda inversión y movimiento comercial implican riesgos y es responsabilidad de cada persona hacer su debida investigación antes de tomar una decisión de inversión.

Sigue leyendo:

Las inversiones en criptoactivos no están reguladas. Es posible que no sean apropiados para inversores minoristas y que se pierda el monto total invertido. Los servicios o productos ofrecidos no están dirigidos ni son accesibles a inversores en España.